11 popularnych oszustw w świecie kryptowalut

porady

Phishing

Pierwsze oszustwo na liście, być może już je znasz, ponieważ jest również szeroko stosowane do atakowania klientów banków, platform społecznościowych i kont pocztowych.

Jest to rodzaj oszustwa, znany jako "phishing".…

Ochrona Twoich Inwestycji w Kryptowaluty

porady

Nawigacja po wzroście Bitcoina: Co musisz wiedzieć

Bitcoin (BTC) po raz kolejny osiąga nową wysokość (ATH), na horyzoncie pojawia się już nadchodzący halving, w wyniku którego nagroda za wydobycie spadnie do 3,125 bitcoina za blok.…

Zabezpieczanie danych – czy robisz to prawidłowo?

porady

Czy zabezpieczanie danych jest potrzebne?

Zabezpieczanie danych jest ważne, ponieważ pomaga to chronić się przed cyberatakami, zagrożeniami wewnętrznymi i błędami ludzkimi. Nie można nie docenić wagi zabezpieczeń danych w tym…

Skutki hejtu w sieci: Uporczywe nękanie, obrażanie i zniesławianie

porady

W dzisiejszych czasach internet stał się nieodłączną częścią życia społecznego, umożliwiając szybką komunikację, wymianę informacji i budowanie relacji. Niestety, rozwój technologii przyniósł również pewne negatywne zjawiska,…

Prawa i obowiązki detektywa

porady

Prawa i obowiązki detektywa detektywa w społeczeństwie jest niezmiernie istotna. Jego praca przyczynia się do zachowania porządku, ochrony interesów prywatnych i publicznych oraz zapewnienia bezpieczeństwa obywatelom. Jednakże, w trakcie…

Jak zweryfikować kandydata na pracownika?

porady

Jak zweryfikować kandydata na pracownika? Zweryfikowanie kandydata na pracownika jest kluczowym etapem procesu rekrutacyjnego. Przeprowadzenie dokładnej weryfikacji pozwala potwierdzić informacje podane przez kandydata, sprawdzić jego umiejętności…

Zagrożenia związane z kradzieżą tożsamości

porady

Zagrożenia związane z kradzieżą tożsamości to jedne z najpoważniejszych zagrożeń dla jednostek i przedsiębiorstw. Rosnąca ilość transakcji online, gromadzenie danych w chmurze oraz coraz bardziej złożone systemy informatyczne…

Mobbing w miejscu pracy

porady

Mobbing w miejscu pracy niestety jest zjawiskiem bardzo powszechnym. Co grosza, może ona przyjmować różnorodne formy, z czego nie każda jest łatwa do wykrycia. Mobbing odpowiada za szkodliwe działania lub zachowania, które celują w…

Czym jest steganografia?

porady

Steganografia to dziedzina nauki zajmująca się ukrywaniem informacji w taki sposób, aby obecność samej informacji była trudna do wykrycia. W przeciwieństwie do kryptografii, która ukrywa zawartość komunikatu przez jego zaszyfrowanie,…

Hejt w sieci

porady

W erze cyfryzacji, w której większość naszej codzienności przeniosła się do świata wirtualnego, komunikacja staje się bardziej bezpośrednia i dostępna niż kiedykolwiek wcześniej. Niestety, razem z tymi pozytywami pojawia się również…

Prawa i obowiązki świadka w postępowaniu karnym

porady

Prawa i obowiązki świadka na płaszczyźnie postępowań karnych uregulowano w ustawie "Kodeks Postępowania Karnego". Ustawa ta pochodzi z z dnia 6 czerwca 1997 r. W ustawie tej poświęcono jeden cały rozdział na temat świadków, zaczyna…

Profil kryminalistyczny a jego skuteczność

porady

Profil kryminalistyczny w rzeczywistości nie zawsze przynosi takie efekty, jakich ludzie się spodziewają. To spis takich badań jak identyfikacja i analizy cech, zachowanie osoby, która popełniła przestępstwo. Używany zwykle przez organy…

Sprawy gospodarcze i pomoc detektywa

porady

W dzisiejszym świecie biznesu, sprawy gospodarcze stają się coraz bardziej złożone i wymagające. Firmy borykają się z różnorodnymi wyzwaniami, takimi jak oszustwa, nadużycia korporacyjne, kradzieże poufnych informacji i z innymi…

List gończy i wpadka osób poszukiwanych przez policję

porady

List gończy to oficjalny dokument wydawany przez organy ścigania. Wydawany zwykle w celu publicznego poinformowania społeczeństwa o poszukiwaniu konkretnej osoby podejrzanej o popełnienie przestępstwa. Zawiera on szczegółowe informacje…

Profilowanie kryminalistyczne w detektywistyce

porady

Profilowanie kryminalistyczne to sztuka, która pozwala na rozszyfrowanie tajemnic przestępczych działań. W dzisiejszym artykule przyjrzymy się bliżej tej dziedzinie pracy detektywistycznej. Dowiemy się, jak profilowanie kryminalistyczne…

Detektyw na rozprawie sądowej

porady

Praca detektywa niesie za sobą wiele przyjemności, ciekawych chwil w życiu jak i wiele nauk czy intrygujących doświadczeń. Praca ta jednak ma swoje pewne zobowiązania, cięższe obowiązki czy stresujących aspektów. Jednym z takich…

Przestępczość gospodarcza, karuzela VAT, ukryty majątek

porady

Przestępczość gospodarcza odnosi się do działań popełnianych w sferze ekonomicznej, tj. oszustwa finansowe, korupcja czy pranie brudnych pieniędzy. Mają na celu nielegalne zdobycie korzyści materialnych lub wprowadzenie w błąd instytucji…

Detektywistyka w erze Internetu

porady

W dobie globalizacji i dynamicznego rozwoju technologicznego, tradycyjne metody detektywistyczne przeszły znaczącą transformację. Internet, jako jedno z najważniejszych osiągnięć cywilizacyjnych, miał ogromny wpływ na rozwój tej…

Topografia rozstania

porady

Topografia rozstania odnosi się do złożonego procesu przechodzenia przez emocje, zmiany i wyzwania, które towarzyszą procesowi rozwodu. Najciężej bywa gdy między partnerami są dzieci. Nazywa się to wtedy rodzaj mapy, która opisuje…

Patologie społeczne kontra detektywistyka

porady

Jakie wyróżnia się patologie społeczne?

To między innymi takie zagadnienia jak uzależnienia od chociażby substancji psychoaktywnych, hazardu czy technologii. Patologia społeczna to także bezdomność, czyli brakiem domu, mieszkania,…

Mowa ciała przy przesłuchaniu. Na co warto zwrócić uwagę?

porady

Mowa ciała stanowi pole badań, które zyskuje szczególne znaczenie w kontekście przesłuchań i komunikacji międzyludzkiej. W ciągu ostatnich lat, badania nad tym aspektem ludzkiego zachowania przyniosły cenne spostrzeżenia. Takimi…

Wyciek danych – moich także! Co teraz?

porady

W sieci dochodzi notorycznie do różnorodnych wycieków danych czy włamań na konta bankowe, na social media czy ogólne przejęcie przez hakerów urządzeń elektronicznych. Rzadziej jednak zdarza się, aby wyciek danych był z tak poważnych…

Ściganie Przestępczości Internetowej

porady

W dzisiejszym zglobalizowanym świecie, Internet stał się nieodłączną częścią naszego codziennego życia. Jednakże, wraz z rozwojem technologii, przestępczość internetowa również rosła, stając się jednym z najpoważniejszych…

Kradzież tożsamości

porady

W dobie rosnącej cyberprzestrzeni, kradzież tożsamości stała się jednym z najpoważniejszych zagrożeń dla naszej prywatności i bezpieczeństwa. To nieuchronne zjawisko, które zaczęło przybierać na sile wraz z rozwojem technologii,…

Rozwód rodziców a potomstwo

porady

Rozwód rodziców bywają ciężkim orzechem do ugryzienia. A w szczególności jeśli w grę wchodzi rozstanie się dwóch osób, które posiadało ze sobą dzieci. Dzieci mogą poczuć się wtedy zagrożone, że tracą bezpieczeństwo i poczucie…

Kryminalistyka – Czym jest ta dziedzina?

porady

Kryminalistyka jest dyscypliną nauką, która "narodziła" się w okolicach XIX wieku. Równać to można z wydaniem książki Hansa Grossa. Podręcznik sędziego śledczego. Hans Gross był austriackim sędzia śledczym, kryminologiem, założycielem…

OSINT i osintowiec. Nowy zawód czy wymysł współczesności?

porady

W dzisiejszym środowisku informacyjnym, osintowcy odgrywają kluczową rolę w pozyskiwaniu, analizie i interpretacji danych z publicznie dostępnych źródeł. Jednakże, czy OSINT i osintowiec to faktycznie nowy zawód, czy totalny wymysł…

Jak globalizacja wpływa na rozwój detektywistyki?

porady

Globalizacja, rozwój detektywistyki

Globalizacja, a rozwój detektywistyki. Czy te dwie rzeczy mają na siebie wpływ, czy raczej są to przeciwieństwa? Globalizacja, definiowana jako proces zintegrowania gospodarek, kultur, technologii…

Rzeźnik z Niebuszewa

porady

Kim był ten słynny rzeźnik z Niebuszewa? Gdzie jest owe Niebuszewo? Co tak na prawdę się tam wydarzyło? Co działo się przed karierą rzeźniczą? Takie pytania mogą zadawać sobie osoby, które nigdy nie słyszały tej historii. Jednak…

Ślad cyfrowy

porady

Ślad cyfrowy, a niekiedy nawet i liczne ślady stały się wszechobecne. Od transakcji finansowych po interakcje w mediach społecznościowych. Każda działalność w Internecie pozostawia pewne ślady. Ślady te są często wartościowymi…

OSINT, czyli biały wywiad

porady

Technologia pędzi do przodu, tak samo jak narzędzia analityczne służące do zbierania informacji ogólnodostępnych, a w szczególności tych zamieszczonych w sieci. Przed prawem stają kolejne, nowe wyzwania związane choćby z ochroną…

Pomoc prywatnego detektywa – Kiedy i jak skorzystać?

porady

Kiedy mamy do czynienia z pewnymi sytuacjami, które wymagają dogłębnych badań, dochodzeń lub rozwiązania pewnych problemów, pomoc prywatnego detektywa może być bardzo przydatna. Detektywi prywatni są wyszkoleni i doświadczeni w…

Analiza śledcza telefonu

porady

W erze cyfrowej rewolucji, telefony komórkowe stały się integralną częścią naszego życia. To nie tylko urządzenia służące do komunikacji, ale także przenośne bazy danych, w których przechowujemy wiele informacji o naszym życiu…

Szary wywiad

porady

Szary wywiad, znany również jako szare źródła lub szara strefa informacji, jest jednym z nieco tajemniczych obszarów w dziedzinie zbierania informacji. W przeciwieństwie do tradycyjnego wywiadu, który jest oficjalnym i w pełni legalnym…

Oszustwa i wyłudzenia pieniędzy na mediach społecznościowych

porady

Media społecznościowe przyciągają miliony użytkowników z całego świata, stanowiąc idealne środowisko dla interakcji społecznych, dzielenia się informacjami i tworzenia społeczności online. Niestety, to również środowisko, które…

Informatyka śledcza u detektywa

porady

Wprowadzenie

Informatyka śledcza stanowi dziedzinę, która w ostatnich latach zyskała na ogromnym znaczeniu w obszarze detektywistyki. Dzięki postępom technologicznym oraz coraz bardziej rozbudowanym i skomplikowanej cyberprzestępczości,…

Cyfrowy detektyw

porady

Wprowadzenie

W erze cyfrowej, w której dane są kluczowym aktywem wielu firm, ochrona tych danych staje się priorytetem. Wycieki danych mogą prowadzić do ogromnych strat finansowych, utraty zaufania klientów oraz konsekwencji prawnych.…

Etyka w zawodzie detektywa

porady

Etyka w zawodzie detektywa - Jak to wygląda?

Zawód detektywa jest jednym z najbardziej fascynujących i wymagających zawodów związanych z prawem i porządkiem. Detektywi odgrywają kluczową rolę w dochodzeniach kryminalnych, zbierając…

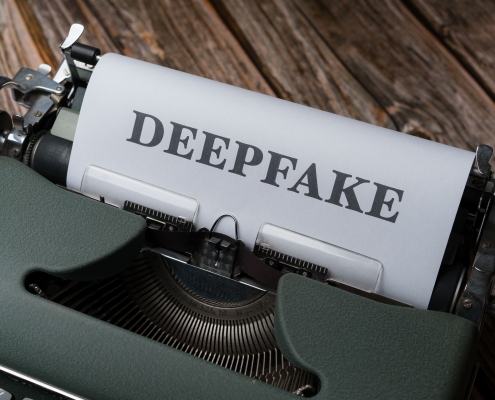

Deepfake – przyszłość czy zagrożenie?

porady

Deepfake odnosi się do wykorzystania technologii sztucznej inteligencji (AI). Między innymi do tworzenia multimediów cyfrowych, takich jak obrazy, filmy i nagrania audio lub manipulowania nimi. Termin ten to połączenie słów „deep learning”…

Zaginięcia osoby i pomoc detektywa

porady

W przypadku zaginięcia bliskiej osoby nie ma nic ważniejszego niż podjęcie natychmiastowych działań w celu jej odnalezienia. Poszukiwania mogą być trudne i stresujące, zwłaszcza gdy brakuje konkretnych wskazówek. W takiej sytuacji…

Depresja młodzieży w czasach cyfryzacji

porady

W dzisiejszym świecie, zdominowanym przez technologię i Internet, młodzież spędza coraz więcej czasu online. Choć korzystanie z sieci przynosi wiele korzyści, takich jak dostęp do wiedzy i możliwość komunikacji, to niestety wiąże…

Cyberstalking

porady

W dobie powszechnego dostępu do Internetu i rozwoju technologii komunikacyjnych, zagrożenie związane z cyberstalkingiem staje się coraz bardziej realne. W szczególności kiedy tak wiele ludzi udostępnia w sieci swoje dane, liczne zdjęcia…

Oszustwa internetowe

porady

Internet stał się integralną częścią naszego życia. Umożliwia komunikację, zakupy, naukę i wiele innych rzeczy, jednakże nie jest on wolny od zagrożeń. Jednym z głównych problemów są oszustwa internetowe, które mają na celu…

VPN – Wirtualne sieci prywatne

porady

Virtual Private Network (VPN) to technologia, która tworzy bezpieczne i prywatne połączenie internetowe. Działa poprzez tunelowanie ruchu internetowego przez serwery VPN, co maskuje adres IP użytkownika i szyfruje dane. Chroni prywatność…

Inżynieria społeczna, czyli krótko o socjotechnice

porady

Inżynieria społeczna to dziedzina, która wykorzystuje psychologię społeczną, manipulację psychologiczną i taktyki interpersonalne w celu osiągnięcia określonych celów. Choć jest często używana w kontekście cyberbezpieczeństwa,…

Spoofing, czyli o oszustwach z sieci

porady

W świecie, gdzie technologia tak szybko rozwija się, coraz bardziej większość swojego życia uzależniamy od cyfryzacji. Szybka ewolucja Internetu i rozpowszechnienie inteligentnych urządzeń otworzyły nowe ścieżki dla złośliwych…

SIGINT

porady

SIGINT, czyli Signals Intelligence, to działanie zbierania, analizy oraz interpretacji komunikacji elektronicznej i sygnałów radiowych w celu pozyskania informacji wywiadowczych. Stanowi istotny element działań wywiadowczych w wielu państwach,…

IMINT

porady

Pierwsze zdjęcia były już wykonywane w XIX wieku, między innymi w 1824 roku dokonano w 1824 przez N. Niépce. Rozwój aparatów fotograficznych, a poźniejszych także satelit doprowadziło do powstania wywiadu obrazowego. Tak zwanego IMINT.…

Obróbka audio – darmowe programy

porady

Obróbka audio - co musisz wiedzieć?

Obróbka audio jest nieodzownym elementem tworzenia i edycji różnego rodzaju nagrań dźwiękowych. Często może wydawać się, że dobre oprogramowanie do obróbki audio jest drogie i niedostępne…

HUMINT

porady

HUMINT czyli Human Intelligence, oznaczający rozpoznanie osobowe, jest on elementem w analizie zagrożeń, zdobywaniu kluczowych informacji i podejmowaniu strategicznych decyzji. Niezastąpiony po dzień dzisiejszy w świecie wywiadowczym.…

Aplikacje szpiegowskie – TOP 5

porady

Aplikacje szpiegowskie na smartfony najczęściej doprowadzają do naruszeń prywatności osób trzecich. Jednakże spotykać się też można z śwadomym instalowaniem tego typu oprogramowania na sprzęcie służbowym czy to telefonach dzieci.…

Aplikacje do nagrywania wideo w tle

porady

Aplikacje do nagrywania wideo w tle to oprogramowanie mobilne, które umożliwia użytkownikom rejestrowanie wideo za pomocą ich smartfonów lub tabletów. Nawet gdy aplikacja jest zminimalizowana lub ekran urządzenia jest wyłączony. Oznacza…

Co powinieneś wiedzieć o eSIM

porady

Wprowadzenie

W dzisiejszych czasach technologia rozwija się w zawrotnym tempie, a jednym z najnowszych osiągnięć w dziedzinie komunikacji jest eSIM. Co to właściwie jest? Jak działa i jakie są jego korzyści? W tym artykule przedstawimy…

Jak wykryć ukrytą kamerę?

porady

W dzisiejszych czasach, kiedy to technologia pędzi do przodu tak szybko, że wiele osób najpewniej ma problem z nadążaniem za tym. Niejedna osoba zapewne obawiała się wizyty w hotelu, motelu lub innym obiekcie noclegowym, a strach ten…

Czym jest i jak wykryć program szpiegowski Pegasus?

poradyPegasus to zaawansowany program szpiegowski o którym swego czasu zrobiło się głośno. W rzeczywistości jest to zbiór programów stosowany do szpiegowania urządzeń mobilnych. Opracowany przez izraelską firmę NSO Group, Pegasus może być użyty do monitorowania połączeń telefonicznych, wiadomości tekstowych, e-maili, a nawet nagrywania rozmów. Jest to narzędzie, które może zagrażać prywatności użytkowników i wykorzystując go do celów nielegalnych, naruszyć podstawowe prawa człowieka.

Co robić w przypadku zaginięcia osoby

porady

Dziennie bez śladu ginie wiele osób, a więc niestety problem przypadku zaginięcia osoby może dotknąć każdego. Z przykrością trzeba przyznać, że już niejedna starsza osoba opuściła swój dom i nigdy do niego nie wróciła. Ten…

Detektyw a sprawy ubezpieczeniowe

porady

W dzisiejszym świecie, gdzie złożone systemy ubezpieczeniowe są nieodłączną częścią naszego życia. Rola detektywa stała się niezwykle istotna w wykrywaniu oszustw i nadużyć w branży ubezpieczeniowej. Detektyw a sprawy ubezpieczeniowe…

Detektyw a oskarżenia o stalking

porady

Detektyw a oskarżenia o stalking - dlaczego tak często mimo wszystko słyszy się o rzekomym stalkerze - detektywie? Detektywi odgrywają istotną rolę w naszym społeczeństwie, pomagając w dochodzeniu prawdy i gromadzeniu dowodów w różnych…

ChatGPT jako detektyw

porady

ChatGPT zastąpi detektywów?

ChatGPT, najnowsze narzędzie oparte na sztucznej inteligencji, ma potencjał, aby zrewolucjonizować świat detektywów. Wyposażony w ogromną wiedzę i umiejętność analizy danych. ChatGPT może stać się…

Detektyw w Polsce

porady

Przychodzi dzień w którym trzeba podjąć tą ważną decyzję – pojawił się problem i trzeba go rozwiązać. Osoba bliska zaczęła później wracać do domu (mąż,żona,dziecko), dłużnik nie chce oddać nam pieniędzy, które zostały…

Dark Web

porady

Czym tak naprawdę jest Dark Web?

Jest to część internetu, która jest niedostępna dla zwykłych przeglądarek internetowych. Aby wejść w głąb sieci, potrzebujesz specjalnego oprogramowania, takiego jak Tor (The Onion Router:…

Historia prywatnej detektywistyki

porady

Historia prywatnej detektywistyki sięga XVIII i XIX wieku. Pojawiła się wtedy potrzeba prywatnych śledczych, którzy mogliby pomóc w wyjaśnianiu spraw kryminalnych i prywatnych. Pierwsza prywatna agencja detektywistyczna została założona…

OSINT – biały wywiad

porady

OSINT (Open Source Intelligence) to proces zbierania, analizowania i wykorzystywania informacji pochodzących z publicznie dostępnych źródeł. Nazywana metodą wywiadu, która opiera się na pozyskiwaniu informacji z ogólnodosętpnych źródeł.…

Krótko o informatyce śledczej

porady

Narzędzia wykorzystywane w informatyce śledczej

Maltego - Umożliwia analizowanie danych z poziomu wizualnego i danych. Dzięki temu, w bardzo łatwy sposób można zrozumieć i zidentyfikować zależności wraz z powiązaniami pewnych…

Zagrożenia związane z kodami QR

porady

Czy wiesz, że kody QR, mimo swojej popularności i wszechobecności, mogą stanowić zagrożenie dla twojego bezpieczeństwa? W dzisiejszym artykule omówimy różne rodzaje zagrożenia związane z kodami QR i przedstawimy metody ochrony,…

Sock puppets, czyli pacynki internetowe

porady

Sock puppets to fikcyjne postacie internetowe stworzone przez jedną osobę, która udaje, że są to różni ludzie. Są to zwykle fałszywe profile, stworzone w celu manipulowania opinią publiczną lub wpływania na dyskusje w Internecie.…

Wywiad gospodarczy i szpiegostwo

porady

Czym jest wywiad gospodarczy?

Wywiad gospodarczy to proces pozyskiwania, analizy i wykorzystania informacji dotyczących rynków, konkurencji, produktów i usług. Ponadto zbiera on także informacje o innych czynników gospodarczych,…

Uwierzytelnianie FA2 i YubiKey

porady

A więc uwierzytelnianie FA2, czym ono jest?

Uwierzytelnianie dwuskładnikowe FA2 jest dodatkowym sposobem na zwiększenie ochrony kont. Na portalach społecznościowych, poczcie, konta Google, Microsoftu, wirtualnych chmur gdzie przechowywane…

Bezpieczne hasło

porady

O tym pamiętaj przy sposobie na bezpieczne hasło

Tworzenie haseł lub znalezienie sposobu na hasło, które będzie bezpieczne, dla niektórych może być faktycznym i ciężkim orzechem do zgryzienia. Inni zaś mogą uznawać, że…

Internetowa kontrola rodzicielska

porady

To takie aplikacje związane z kontrolą rodzicielską. Takie aplikacje w większości pokazują lokalizację telefonu dziecka, a także to co na nim robi. Dodatkowo pod kontrolą jest czas jaki dziecko spędza na danej aplikacji. Istotnym…

Czy te strony są bezpieczne?

porady

Protokół https, certyfikat SSL

Podstawowym elementem jest to, czy strona posiada certyfikat SSL, a więc adres strony na pasku powinien zaczynać się od “https”. “S” na końcu oznacza “secure” z j. angielskiego to “bezpieczny”.…

Wyciek danych

porady

To, czy Twój e-mail bądź numer telefonu łatwo można sprawdzić. Do tego celu można użyć wielu stron internetowych, oferujących informacjach o ostatnich lub dawnych przeciekach. Strony takie zwykle przekazują skąð był wyciek,…

Aspekty bezpieczeństwa dzieci

porady

Rozwój technologiczny na świecie staje się coraz to szybszy, coraz więcej nowości elektronicznych wchodzi na rynek. Wielu rodziców decyduje się na laptopy, telefony czy najnowsze telefony dla swoich pociech. Wszystkie te urządzenia…

Ujęcie obywatelskie

porady

Ujęcie obywatelskie to najprościej w rzeczy mówiąc - pochwycenie sprawcy przestępstwa/wykroczenia bezpośrednio po jego wykryciu

Na przykład powstrzymanie złodzieja, nietrzeźwego kierowcy przed dalszą jazdą samochodu. Możliwe…

Hakerski podział kapeluszników

porady

Wojskowi mają stopnie typu jak sierżant, oficer czy generał. W restauracjach jest szef kuchni, pomocnik szefa kuchni. W trakcie przesłuchań policyjnych występuje niekiedy rola dobrego i złego gliny. A czy kiedykolwiek zastanawiałeś…

Nieuczciwa konkurencja – weryfikacja

historie klientówWspółpraca z dużą korporacją może przybierać różne formy. Jedną z nich jest kontrakt. W większości przypadków takie organizacje zabezpieczają się przed nieuczciwymi praktykami swoich pracowników (tak zwana potencjalna nieuczciwa…

Nieznośny sąsiad – co robić?

historie klientówNieznośny sąsiad - starsze małżeństwo pilnie potrzebowało pomocy przez uporczywe nękanie, zakłócania ciszy nocnej. W tej sprawie zwrócili się do naszego biura detektywistycznego. Sprawcą okazał się być młodym mężczyzną, który…

https://detektywzoom.pl/wp-content/uploads/2018/03/historia6.jpg

663

1350

Mateusz Miszczuk

https://detektywzoom.pl/wp-content/uploads/2023/06/zoom-logo_q-poziom-przezroczyste-300x50.png

Mateusz Miszczuk2018-03-22 16:18:222023-06-09 10:38:06Jak znaleźć podsłuch w biurze?

https://detektywzoom.pl/wp-content/uploads/2018/03/historia6.jpg

663

1350

Mateusz Miszczuk

https://detektywzoom.pl/wp-content/uploads/2023/06/zoom-logo_q-poziom-przezroczyste-300x50.png

Mateusz Miszczuk2018-03-22 16:18:222023-06-09 10:38:06Jak znaleźć podsłuch w biurze?

Czy śledztwo policyjne było rzetelne?

historie klientówZ naszych usług postanowił skorzystać starszy pan, który stracił swojego jedynego syna. Mężczyzna wypadł z balkonu z ostatniego piętra wieżowca. Policja nie stwierdziła udziału osób trzecich, klasyfikując zdarzenie jako nieszczęśliwy…

Jak sprawdzić czy postępowanie przetargowe zostało przeprowadzone zgodnie z prawem?

historie klientówDo naszej firmy zgłosił się właściciel dobrze prosperującej firmy. Problem dotyczył przegranego przetargu. Klient postanowił wziąć dość spory kredyt i tym samym zaproponować kwotę, która będzie konkurencyjna (będzie znacząco…

W jaki sposób sprawdzić lojalność pracowników firmy?

historie klientówDo naszej firmy zgłosił się prezes dużego przedsiębiorstwa, zatrudniający ponad dwieście osób. W związku z przegraniem przetargu na wykonanie pewnej usługi, chciał sprawdzić uczciwość konkurencji.

Gdzie może tkwić haczyk?

Firma,…

Jak ochronić firmę przed zemstą zwolnionego pracownika działu IT?

historie klientówPewna firma od kilku miesięcy miała problem z infolinią dla klientów. Klienci nie mogli się dodzwonić, a infolinia wielokrotnie przestawała działać w godzinach szczytu. Do właściciela doszły liczne głosy, że z przedsiębiorstwa…

Jak się ustrzec przed nieuczciwym pracownikiem?

historie klientówZgłosił się do nas przedsiębiorca, który miał problem z nieuczciwym pracownikiem. Podejrzewał, że jedna z zatrudnionych osób (kierownik zakładu pracy) kierowała kradzieżą towaru o wartości, bagatela, kilkuset tysięcy złotych.…

Wyłudzanie odszkodowań – Pomysłowość nie zna granic.

poradyZła sytuacja finansowa jest bardzo często powodem do podjęcia próby wyłudzenia odszkodowania. Miliardy złotych rocznie wyłudzają Polacy z firm ubezpieczeniowych. Pozorują wypadki i kolizje komunikacyjne, zawyżają straty, podmieniają…

Kamery w firmie – pracownik na celowniku

poradyPrzepisy prawa nie regulują jednoznacznie w jaki sposób można monitorować pracownika. W związku z tym pracodawca podejmujący decyzję o wprowadzeniu w obrębie swojej firmy monitoringu powinien upewnić się, że w żaden sposób nie narusza…

Detektyw, a rozwód

poradyCoraz więcej osób płaci za ich usługi, kiedy zaczyna podejrzewać partnera o niewierność. Podejrzliwi małżonkowie coraz częściej korzystają z usług prywatnych detektywów i ich „szpiegowskiego arsenału”...

Większość z…

Jak sprawdzić czy mam podsłuch w telefonie?

poradyPodsłuch w telefonie jest jednym z narzędzi nieuczciwej konkurencji i pozwala niepowołanym osobom przechwycić informacje kluczowe dla przedsiębiorstwa.

Jak wykryć podsłuch w samochodzie?

poradyNiespodziewany wyciek informacji może być sygnałem, że w najbliższym otoczeniu zainstalowano podsłuch, sparwdź jak można wykryć podsłuch w samochodzie.