W świecie, gdzie technologia tak szybko rozwija się, coraz bardziej większość swojego życia uzależniamy od cyfryzacji. Szybka ewolucja Internetu i rozpowszechnienie inteligentnych urządzeń otworzyły nowe ścieżki dla złośliwych podmiotów do wykorzystywania podatności. Spośród wielu taktyk stosowanych przez cyberprzestępców jedna wyróżnia się swoją sprytnością i wyrafinowaniem – jest nią spoofing.

Czym jest Spoofing?

Spoofing, w cyberbezpieczeństwie, odnosi się do sztuki udawania kogoś. Często w celu uzyskania nieautoryzowanego dostępu lub wprowadzenia w błąd jednostek lub systemów. To technika przypominająca kameleona, w której atakujący manipulują danymi, e-mailami, stronami internetowymi lub nawet własnymi tożsamościami. Przykładem może być choćby osoba dzwoniąca na czyjś numer, podająca się za pracownika banku, policji czy innej instytucji. Celem tej osoby jest wyłudzenie jak największej ilości danych lub pieniędzy.

Rodzaje Spoofingu

- Spoofing e-mailowy: polega na podrobieniu adresu e-mail nadawcy w celu wprowadzenia odbiorców w błąd, aby myśleli, że e-mail pochodzi od zaufanego źródła.

- Spoofing numeru telefonu: to powszechna metoda stosowana przez oszustów. Manipulują numerem telefonu wyświetlanym na identyfikatorze dzwoniącego, oszukując ludzi, aby odbierali i ujawniali dane osobowe.

- Spoofing IP: Spoofing IP występuje, gdy atakujący zmienia źródłowy adres IP swoich pakietów sieciowych, aby ukryć swoją tożsamość lub lokalizację. Wykorzystywany w atakach typu jak atak odmowy usługi (DDoS).

- Spoofing stron internetowych: Cyberprzestępcy tworzą fałszywe strony internetowe, które wyglądają niemal identycznie jak legitymaci. Wprowadzają użytkowników w błąd, aby podawali poufne informacje, takie jak hasła czy dane karty kredytowej.

- Spoofing GPS: Spoofing GPS polega na wysyłaniu fałszywych sygnałów GPS. Wprowadzają w błąd systemy nawigacyjne lub usługi oparte na lokalizacji. Może to mieć poważne konsekwencje, zwłaszcza w krytycznych zastosowaniach, takich jak pojazdy autonomiczne czy nawigacja morska.

Zagrożenia wynikające z Spoofingu

Ataki spoofingowe mogą mieć poważne konsekwencje zarówno dla jednostek, jak i organizacji. Oto niektóre potencjalne zagrożenia:

- Kradzież danych: Spoofing e-mailowy i stron internetowych może prowadzić do kradzieży poufnych informacji, takich jak dane logowania, dane finansowe czy dane osobowe.

- Straty finansowe: Oszuści często używają spoofingu, aby wprowadzić osoby w błąd i zmusić je do dokonywania płatności na fałszywe konta, co prowadzi do znacznych strat finansowych.

- Szkoda dla reputacji: Dla organizacji padnięcie ofiarą ataków spoofingowych może zaszkodzić jej reputacji i zniszczyć zaufanie klientów.

- Naruszenie prywatności: Spoofing numeru telefonu może naruszać prywatność osobistą, oszukując osoby do odbierania połączeń od złośliwych podmiotów.

- Szpiegostwo cybernetyczne: Sponsoring państwowy może wykorzystywać techniki spoofingu do szpiegowania i zbierania informacji wywiadowczych.

Środki Zaradcze Przeciwko Spoofingowi

Obrona przed atakami spoofingowymi wymaga wieloaspektowego podejścia:

- Świadomość i edukacja: Edukuj osoby i pracowników na temat zagrożeń spoofingu oraz znaczenia weryfikacji autentyczności e-maili, stron internetowych i połączeń.

- Protokoły autentykacji: Wdrożenie protokołów autentykacji e-maili, takich jak SPF (Sender Policy Framework) i DMARC (Domain-based Message Authentication, Reporting, and Conformance), aby zapobiec spoofingowi e-mailowemu.

- Dwuetapowa autoryzacja (2FA): Zachęć do korzystania z dwuczynnikowej autoryzacji, aby dodać dodatkową warstwę bezpieczeństwa do kont.

- Bezpieczeństwo sieci: Wdroż środki bezpieczeństwa sieciowego, aby wykrywać i blokować próby spoofingu IP.

- Oprogramowanie anty-phishingowe: Używaj narzędzi anty-phishingowych do identyfikacji i blokowania e-maili i stron phishingowych.

- Ustawodawstwo i regulacje: Rządy i organy regulacyjne odgrywają rolę w zwalczaniu spoofingu poprzez ustanawianie praw i regulacji, które odstraszają cyberprzestępców.

Przykłady spoofingu

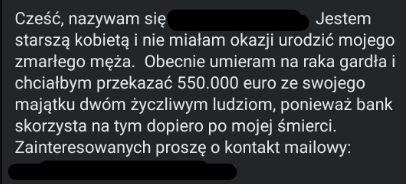

Spoofing e-mail

Szanowny Kliencie,

Z przykrością informujemy, że Twoje konto w Banku XYZ zostało zablokowane z powodu podejrzanej aktywności. Aby odzyskać dostęp do swojego konta, prosimy o pilną aktualizację swoich danych. W celu weryfikacji Twojego konta, potrzebujemy następujących informacji:

– Numer konta bankowego

– Hasło dostępu do konta

– Numer identyfikacyjny klienta (PESEL)

Prosimy o podanie powyższych informacji poprzez odpowiedź na ten e-mail lub kliknięcie w poniższy link: [linkDoTwojegoBanku.pl]

Dziękujemy za współpracę i przepraszamy za wszelkie niedogodności.

Z poważaniem,

Bank XYZ

Spoofing na numer telefonu

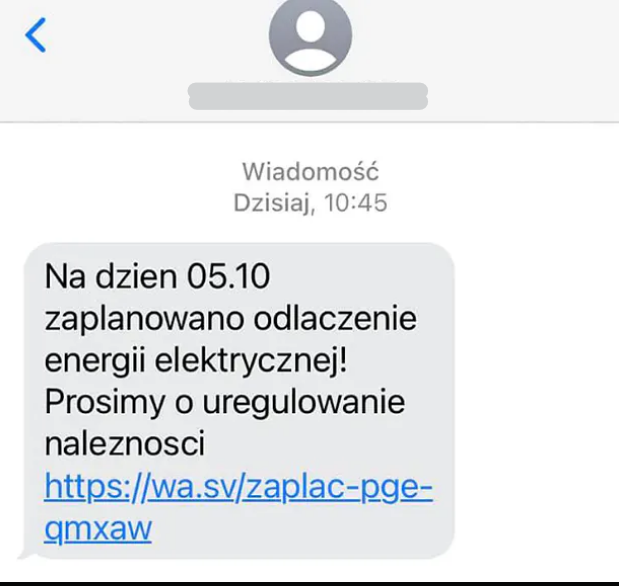

Wyobraź sobie sytuację, w której masz znajomą o imieniu Anna. Na swoim telefonie masz jej numer zapisany jako (555) 123-4567. Nagle otrzymujesz SMS od tego numeru, a treść wiadomości brzmi: „Jestem w potrzebie, pilnie potrzebuję pomocy finansowej. Prześlij mi 500 zł na ten numer konta: 1234 5678 9012 3456.”

Odpowiadasz na wiadomość i przekazujesz pieniądze na podany numer konta, ponieważ myślisz, że to naprawdę Twoja znajoma Anna, i że jest w trudnej sytuacji. Okazuje się jednak, że to oszust, który użył spoofingu numeru telefonu, aby sprawić wrażenie, że dzwoni od osoby, którą znasz i ufasz.

W rzeczywistości oszust może nie mieć nic wspólnego z Anną, ale spoofing numeru telefonu sprawił, że wydawało się, że pochodzi od niej. To przykład, jak oszuści mogą wykorzystywać spoofing numeru telefonu do oszukiwania ludzi i wyłudzania pieniędzy.

TO miało miejsce w historii!

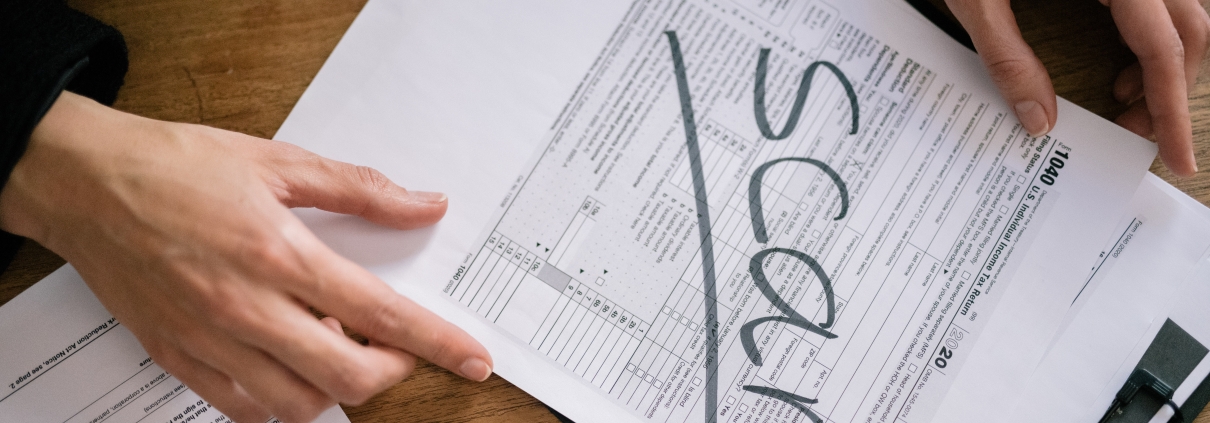

2022 rok: pewna grupa cyberprzestępców podszywała się pod PGE i przesyłała SMS’y i e-maile do odbiorców końcowych. Były to próby wyłudzenia danych jak i finansów jednostek. Podawano w nich informacje o niezapłaconych fakturach czy innych nieuregulowanych należności.

Oszustwa tego rodzaju są niestety dość powszechne i stanowią zagrożenie dla osób i firm. Oszuści często wysyłają fałszywe e-maile lub SMS-y, które wydają się pochodzić od rzekomych firm czy instytucji. W treści tych wiadomości informują ofiary o niezapłaconych fakturach lub innych rzekomych problemach z kontem, a następnie proszą o podanie wrażliwych informacji, takich jak numery kart kredytowych, numery PESEL czy hasła dostępu do konta.

Jak podsumować spoofing?

Podsumowując, spoofing to wszechobecne i ewoluujące zagrożenie w świecie cyberbezpieczeństwa. W miarę jak technologia nadal się rozwija, tak też taktyki stosowane przez cyberprzestępców. Pozostawanie czujnym i wdrażanie odpowiednich środków bezpieczeństwa są kluczowymi krokami w obronie przed atakami spoofingowymi. Nie jest to walka jednego dnia, ale trwały wysiłek. Wymaga współpracy jednostek, organizacji i władz regulacyjnych, aby utrzymać przewagę nad społecznością cyberprzestępczą i chronić nasze dane oraz prywatność. Bezpieczeństwo w sieci zaczyna się od nas wszystkich. A wiedza na ten temat jest kluczem do skutecznej obrony przed zagrożeniami spoofingowymi.